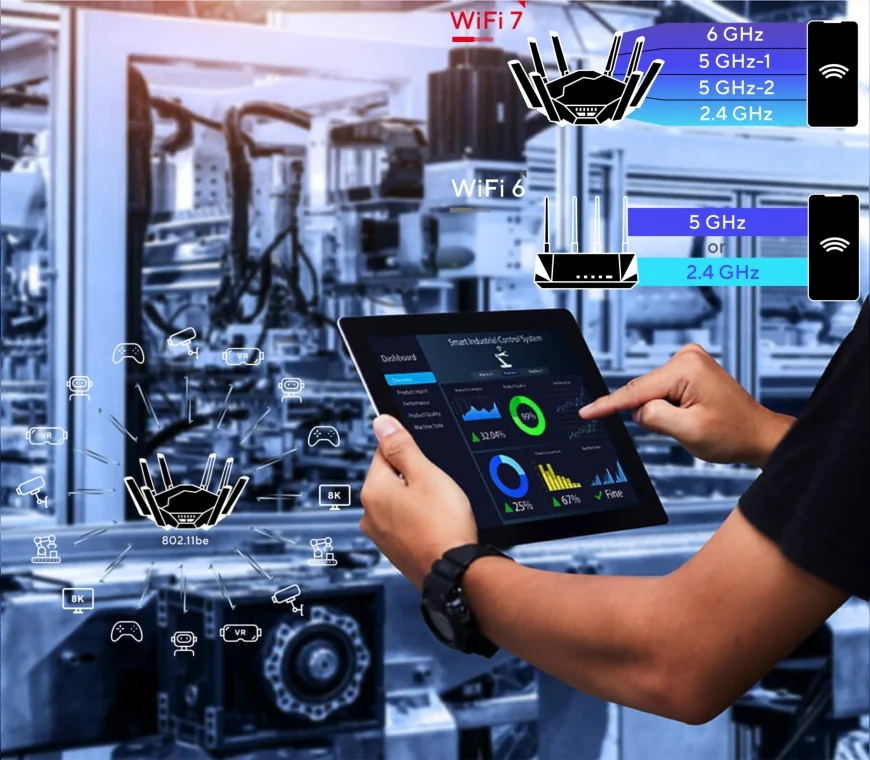

HPE, Aruba erişim noktalarında kritik güvenlik açığı uyarısı yaptı: Saldırganlar cihazlara yönetici olarak sızabilir

Hewlett-Packard Enterprise (HPE), Aruba Instant On erişim noktalarında bulunan ve yönetici erişimini mümkün kılan sabitlenmiş kimlik bilgileri nedeniyle kullanıcıları acil yazılım güncellemesine çağırdı. Kritik seviyede değerlendirilen zafiyet, uzaktan erişimle cihazların tam kontrolünü ele geçirme riski taşıyor.

Hewlett-Packard Enterprise (HPE), küçük ve orta ölçekli işletmelere yönelik geliştirilen Aruba Instant On kablosuz erişim noktalarında tespit edilen kritik bir güvenlik açığına karşı kullanıcıları uyardı.

CVE-2025-37103 olarak takip edilen bu açık, ürünlerde sabitlenmiş (hardcoded) yönetici giriş bilgilerinin bulunduğunu ortaya koyuyor. HPE tarafından yayımlanan güvenlik bültenine göre, saldırganlar bu bilgiler aracılığıyla kimlik doğrulama süreçlerini atlayabiliyor ve cihazların web arayüzüne yönetici olarak erişebiliyor.

Açığın etkililik seviyesi kritik olarak tanımlandı ve CVSS v3.1 puanı 9.8 olarak belirlendi. Zafiyet, 3.2.0.1 ve daha eski sürüm yazılımları çalıştıran Instant On Access Point modellerini etkiliyor.

HPE bülteninde şu ifadeye yer verdi:

“Yazılıma gömülü giriş bilgilerinin varlığı, cihazlara kimlik doğrulama olmaksızın erişim sağlanmasına yol açmaktadır. Bu da uzaktaki bir saldırganın sistemi yönetici yetkileriyle kontrol etmesine imkan tanır.”

Bu zafiyetin keşfi, Ubisectech Sirius Team üyesi ve ZZ takma adını kullanan bir güvenlik araştırmacısı tarafından gerçekleştirildi. Araştırmacı bulgularını doğrudan HPE’ye bildirdi.

Saldırganların yönetici erişimi elde ettikten sonra erişim noktası ayarlarını değiştirebileceği, güvenlik yapılandırmalarını etkileyebileceği, arka kapılar kurabileceği, ağ trafiğini izleyerek gizli dinleme yapabileceği veya daha ileri sistemlere sızabileceği ifade ediliyor.

İkinci açık CLI üzerinden komut enjeksiyonuna izin veriyor

Aynı güvenlik bülteninde, HPE tarafından CVE-2025-37102 koduyla bildirilen ikinci bir zafiyet daha yer aldı. Bu açık, Aruba Instant On cihazlarının komut satırı arayüzünde (CLI) bulunan ve kimlik doğrulaması gerektiren yüksek seviyede tehlikeli bir komut enjeksiyonu zafiyetine işaret ediyor.

Uzmanlara göre, bu açık birinci zafiyetle zincirleme kullanılabilir. Yani saldırganlar önce sabitlenmiş bilgilerle yönetici erişimi elde edip, ardından CLI üzerinden zararlı komutlar yürütebilir. Bu durum veri sızdırma, güvenlik bileşenlerini devre dışı bırakma ve kalıcı erişim sağlama gibi sonuçlara yol açabilir.

Her iki zafiyetin çözümü için, cihazların 3.2.1.0 veya daha yeni bir yazılım sürümüne güncellenmesi gerektiği belirtildi. HPE, herhangi bir geçici çözüm sunmadı.

Şirket, şu ana kadar bu açıklardan yararlanıldığına dair herhangi bir kötüye kullanım bildirimi almadığını ifade etti. Ancak, durumun hızla değişebileceği ve güvenlik yamalarının derhal uygulanmasının önem taşıdığı vurgulandı.

Kaynak: CUMHA - CUMHUR HABER AJANSI