Microsoft Teams üzerinden sahte yardım masası aramalarıyla Matanbuchus zararlısı yayılıyor

Matanbuchus zararlısı, Microsoft Teams üzerinden yapılan sosyal mühendislik saldırılarıyla dağıtılmaya başlandı. Saldırganlar, BT destek personeli kılığına girerek hedeflerin cihazlarına uzaktan erişim sağlıyor ve zararlı yazılımı sistem belleğinde gizlice çalıştırıyor.

Microsoft Teams platformu, son dönemde Matanbuchus adlı zararlı yazılımın dağıtımı için sosyal mühendislik saldırılarında kullanılmaya başlandı. Zararlı yazılım, sahte BT destek personeli gibi davranan saldırganlar tarafından yapılan Teams sesli aramaları aracılığıyla hedef sistemlere yükleniyor.

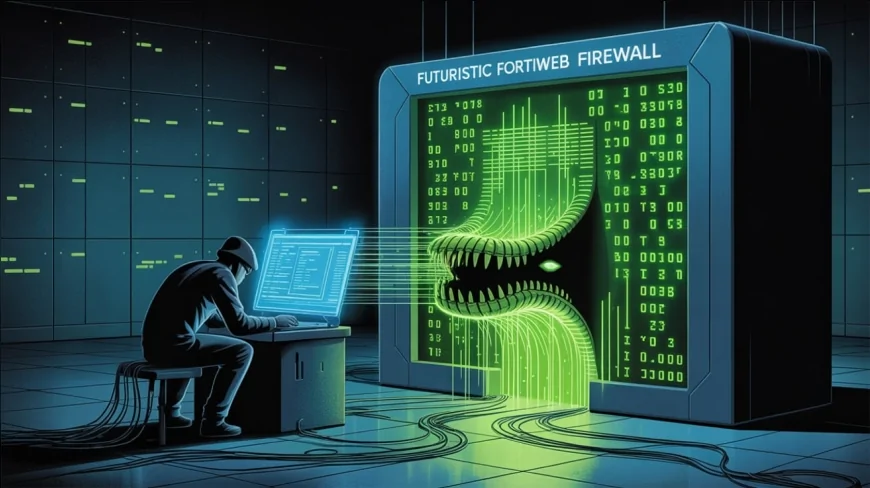

Matanbuchus, ilk olarak 2021 yılında karanlık ağda tanıtılan bir malware-as-a-service (MaaS) hizmeti olarak dikkat çekmişti. Windows sistemlerinde çalışan bu zararlı yazılım, yüklediği kötü amaçlı bileşenleri doğrudan bellekte çalıştırarak antivirüs yazılımlarının tespitinden kaçabiliyor. Yazılım, daha önce 2022 yılında büyük çaplı bir spam kampanyasında Cobalt Strike bileşenlerini dağıtmak için kullanılmıştı.

Sahte BT çağrılarıyla sistemlere sızılıyor

Morphisec adlı güvenlik firmasına göre, Matanbuchus'un yeni sürümü olan 3.0 versiyonunda Microsoft Teams üzerinden saldırılar daha yaygın hale geldi. Saldırganlar, hedef kullanıcıya harici bir Teams çağrısı başlatarak kendilerini BT destek personeli gibi tanıtıyor. Ardından, hedef kullanıcıdan Windows’un yerleşik uzaktan yardım aracı olan Quick Assist’i başlatması isteniyor.

Quick Assist üzerinden erişim sağlandıktan sonra kullanıcıdan bir PowerShell komutu çalıştırması isteniyor. Bu komut, üç dosya içeren bir ZIP arşivini indirip çıkararak, DLL side-loading yöntemiyle Matanbuchus zararlısının yüklenmesini sağlıyor.

Gelişmiş gizlenme yöntemleri

Matanbuchus 3.0 sürümü, önceki versiyonlara kıyasla daha gelişmiş gizlenme ve tespit önleme özellikleri içeriyor. Komut ve kontrol iletişimi RC4 yerine Salsa20 algoritmasıyla sağlanıyor. Zararlı yazılım, yalnızca belirli bölge ve sistemlerde çalışmak üzere anti-sandbox kontrolleri uyguluyor.

Windows API çağrıları yerine doğrudan syscall’lar aracılığıyla işlem yapan zararlı, güvenlik yazılımlarını atlatmayı hedefliyor. Bu işlemler, analizden kaçmak için MurmurHash3 adlı non-kriptografik özetleme algoritmasıyla gizleniyor.

Zararlı yazılımın sistemde çalıştıktan sonraki yetenekleri arasında, PowerShell, CMD, EXE, DLL, MSI ve shellcode dosyalarını çalıştırabilme, kullanıcı bilgilerini toplama ve güvenlik yazılımlarını tespit ederek saldırı yöntemini buna göre ayarlama yer alıyor.

Tehdit analizi ve uyarılar

Morphisec tarafından yapılan teknik analizde, Matanbuchus’un önemli ölçüde gelişmiş bir tehdit haline geldiği belirtiliyor. Şirket, zararlı yazılım örnekleri ve kullanıldığı alan adlarını içeren istismar göstergelerini (IOC) kamuoyuyla paylaştı.

Geçmişte de DarkGate zararlısının Microsoft Teams üzerinden benzer yollarla dağıtıldığı ve dış erişim ayarları zayıf olan kuruluşların hedef alındığı biliniyor. Microsoft Teams’in sosyal mühendislik saldırılarında kullanımının artması, özellikle dış kaynaklı erişim ayarlarının gözden geçirilmesini gerekli kılıyor.

Kaynak: CUMHA - CUMHUR HABER AJANSI